Quando si pensa allo stereotipo dell’Hacker, si ha in mente l’immagine di un ragazzino, nella sua stanzetta buia, a digitare senza sosta sulla tastiera. Vi stupirò dicendovi che no, non funziona esattamente così, almeno non la maggior parte delle volte. Qualcosa di simile accade quando si pensa alla Sicurezza Informatica: un firewall, un buon antivirus e tutte queste cose non sono sempre sufficienti. Oggi voglio dimostrarvi com’è possibile hackerare centinaia di aziende e migliaia di account, semplicemente utilizzando l’helpdesk fornito da molti servizi e piattaforme.

L’helpdesk, nel caso in cui non fosse chiaro, è la piattaforma che permette di entrare in contatto con il supporto clienti di un determinato servizio. Inutile dire che il 90% delle piattaforme che utilizzate mette a disposizione un helpdesk per aiutarvi a risolvere i problemi che potreste riscontrare. La possibilità di parlare con il customer care, sia in modo “sincrono” (mediante chat) che “asincrono” (aprendo ticket di assistenza), vi permetterà di entrare in contatto con operatori che in qualche modo possiedono alcuni permessi speciali, o per dirla in altro modo, che hanno accesso a determinate informazioni e funzioni della piattaforma per la quale state chiedendo supporto ed assistenza.

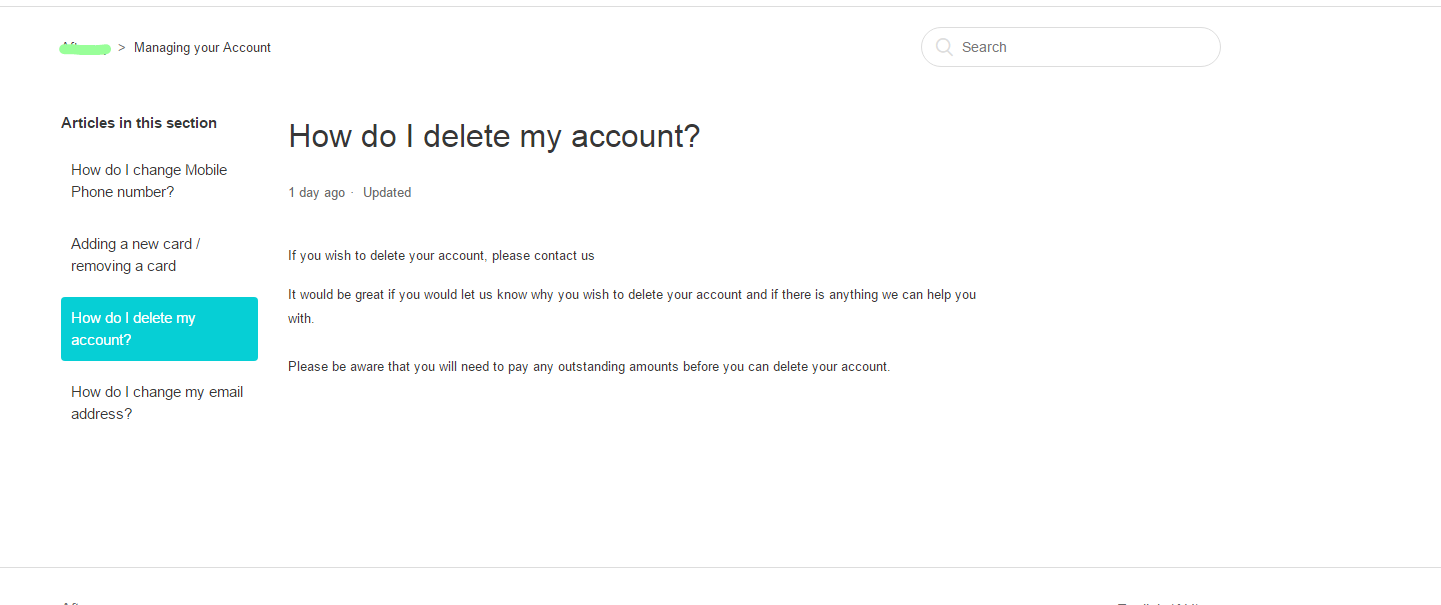

In alcuni casi, come nello screenshot qui sopra riportato, è obbligatorio aprire un ticket di assistenza per effettuare determinate operazioni. E bene, qui iniziano i problemi.

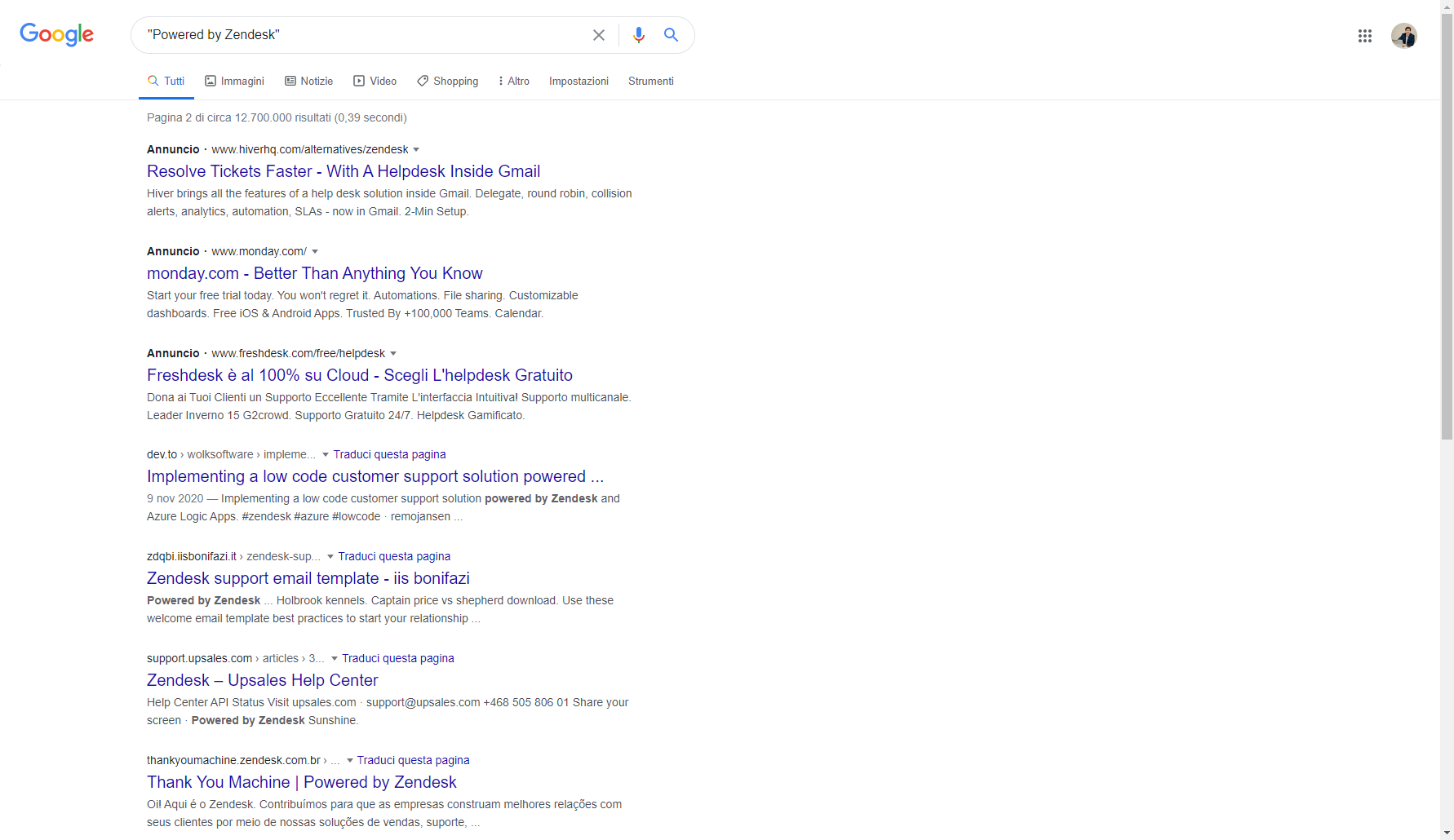

Lo screenshot che vedete qui sopra riporta una delle principali piattaforme utilizzate per creare un centro assistenza: ZenDesk. ZenDesk è un sistema (per dirla in termini semplici) che permette, in meno di un’ora, di mettere a disposizione un avanzato sistema helpdesk all’interno del proprio sito, così da evitare di dover spendere settimane a realizzare qualcosa che già esiste ed è perfettamente funzionante, motivo per cui è utilizzato da migliaia di aziende e realtà di ogni tipo in tutto il mondo.

Ora, nel caso in cui volessi, nel nostro esempio (che comunque si tratta di una situazione reale) cancellare il mio account dalla piattaforma che chiameremo “Mario”, è obbligatorio contattare il team tecnico, come indicato nello screenshot qui sopra. Per fare ciò, dovrò fare il login sulla piattaforma ed aprire un ticket di assistenza. Questo farà si che la mia richiesta sia in qualche modo “verificata”, in quanto è necessario essere loggati con il proprio nome utente e password per poter inviare un messaggio di assistenza (nel quale, continuando nel nostro esempio, chiederò la cancellazione del mio account e tutti i relativi dati ad esso associati).

ZenDesk, tra le tanti funzioni che mette a disposizione, ne ha una utilissima: la possibilità di poter creare un ticket senza dover accedere con il nome utente e password. E qui, qualcuno, avrà sicuramente iniziato a capire dove voglio andare a parare.

In breve: per aprire un ticket di assistenza, o per rispondere ad uno di questi, ho due possibilità:

- Effettuo il login sulla piattaforma ZenDesk (o similari), creo il mio ticket o rispondo a quanto mi ha scritto l’assistenza tecnica.

- Invio una mail, associata all’account per cui voglio ottenere il supporto tecnico, ed il sistema creerà automaticamente il ticket, associandolo alla mia utenza.

Quindi, quando l’utente andrà ad inviare una mail al supporto clienti (ad esempio assistenza@website.com) dal suo indirizzo email, un ticket verrà creato sull’account che hai registrato con l’e-mail dalla quale proviene il messaggio. Il contenuto della mail verrà trasformato nel contenuto del ticket.

E sapete quanto tempo ci vuole ad inviare una mail utilizzando l’indirizzo di posta elettronica di un’altra persona? Forse 5 secondi. Diciamo 10. Si tratta di una delle tecniche di Hacking più note in assoluto, che prende il nome di Email Spoofing.

Scenario di attacco

A livello teorico, tutto quadra. Adesso è necessario trovare tutti quei servizi ed aziende che sono vulnerabili a tale principio. Prima di tutto è quindi necessario fare una ricerca, ma com’è possibile scoprire quali realtà utilizzano ZenDesk? La soluzione arriva dalle Google Dork, ovvero dall’utilizzo di particolari parametri di ricerca che Google accetta, come per esempio i valori booleani. Banalmente, in questo caso, basterà utilizzare gli apici e fare la seguente ricerca:

“Powered by Zendesk”

Cercando su quella questa parola chiave, automaticamente ci verranno restituiti tutti i servizi che utilizzano Zendesk come piattaforma di supporto, e questo accade poichè nel footer (la parte bassa di una pagina Web) è indicato il “sistema/piattaforma” che viene utilizzata da un determinato sito Web (o almeno, così accade nella maggior parte delle volte).

Una volta individuato il bersaglio, possiamo passare alla pratica. Esistono decine di scenari di attacco possibile, ma in questo articolo ne vedremo uno solamente per non dilungarci troppo. La fantasia è l’unico limite e tutto dipende anche, ovviamente, dalle informazioni che si hanno a disposizione (e che possono essere recuperate anche mediante l’OSINT, per cui vi rimando su Wikipedia, in attesa di scriverne un articolo ad hoc).

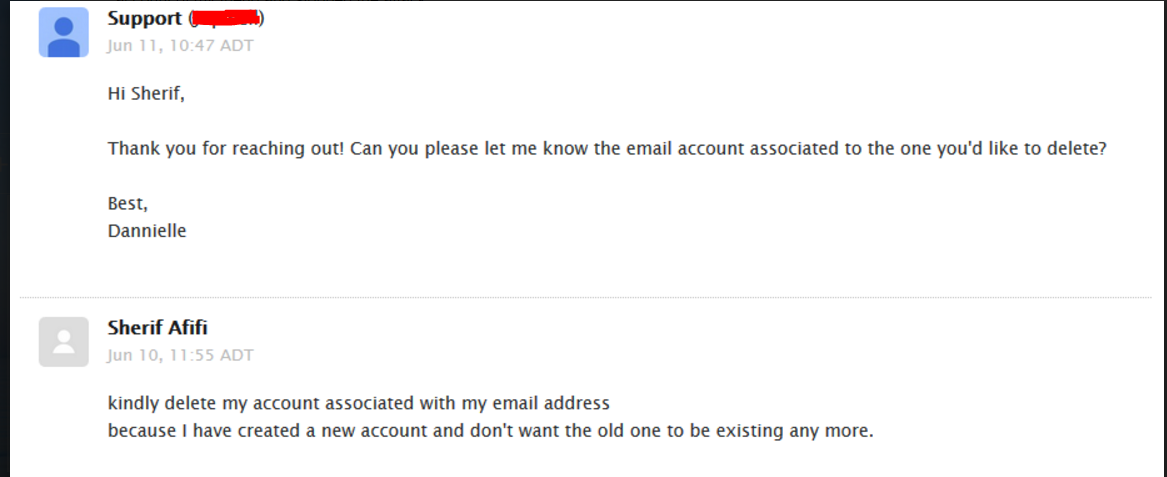

Nel nostro esempio d’attacco, ciò che vogliamo fare, è quello di provocare la chiusura di un account di cui conosciamo l’email. Niente di più semplice: mediante un attacco di Email Spoofing (che ripetiamo, è alla portata di chiunque, per apprenderlo è sufficiente documentarsi con una piccola ricerca su Google), apriamo un ticket su Zendesk,

Il risultato? Uno screenshot vale più di mille parole.

Ma non solo: l’autore di questa scoperta ha effettuato diversi tentativi, al fine di ottenere una piccola statistica su quanti fossero effettivamente i servizi che, appoggiandosi su ZenDesk, potevano considerarsi in pericolo. Su “30 organizzazioni popolari” (come indicato nell’articolo originale), ben 26 sono risultate vulnerabili.

Nel grafico qui di seguito, abbiamo che il colore rosso corrisponde ad un account eliminato per sempre, mentre il giallo rappresenta un fallimento nella cancellazione arbitraria, in quanto il team di supporto ha richjiesto una conferma fisica oppure un codice PIN.

Ricordiamoci infatti che con la tecnica dell’email spoofing è possibile inviare email con mittente contraffatto, ma che le relative risposte vengono ricevute dal reale indirizzo di posta. Ciò significa che, a posteriori, il proprietario della casella di cui viene effettuato lo spoofing può venire a conoscenza delle conversazioni pregresse e che eventuali codici PIN e risposte da parte del team di supporto sono illeggibili per l’attaccante.

1 commento